前回はslapd.confを設定して、openldapサーバを起動しました。

suffixはできましたので、DITをldifファイルで構築したいと思います。

動作環境等は以下の通りです。

OS:CentOS 6.4 x84_64(Minimal Desktop)

hostname:ldap1.local.localdomain.com

IP:192.168.0.81/255.255.255.0/192.168.0.1

LDAP:openldap 2.4.23

SSL:OpenSSL 0.9.8y

PORT:LDAP(389)/LDAPS(636)

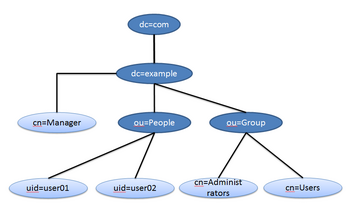

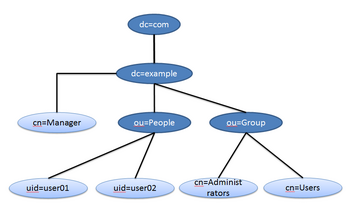

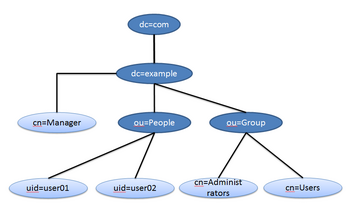

DIT(Directory Information Tree)は以下の通りです。

さっそく、ldifの作成と登録を行いましょう。

1.ベースの設定・登録

以下はrootで実施します。

2.グループの設定・登録

3.パスワードポリシーの設定・登録

4.ユーザーの設定・登録

5.ldapsearchで確認

これでDITの構築は完了です。

次回は、SSLの確認を行います。

次回もお楽しみに!!