前回はSSLの確認を行いました。

今回はパスワードポリシーの確認したいと思います。

動作環境等は以下の通りです。

OS:CentOS 6.4 x84_64(Minimal Desktop)

hostname:ldap1.local.localdomain.com

IP:192.168.0.81/255.255.255.0/192.168.0.1

LDAP:openldap 2.4.23

SSL:OpenSSL 0.9.8y

PORT:LDAP(389)/LDAPS(636)

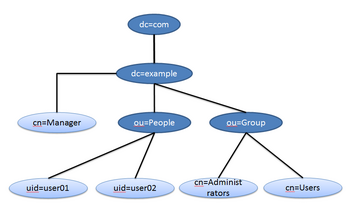

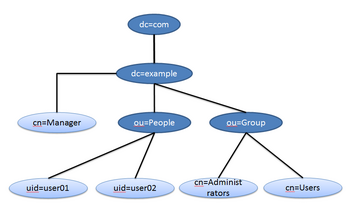

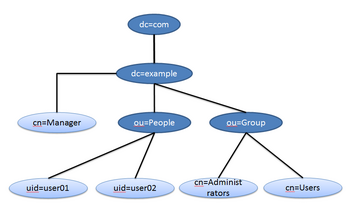

DIT(Directory Information Tree)は以下の通りです。

さっそく、やってみましょう。

1.アカウントロック

pwdMaxFailure: 3に設定したので、3回間違うとロックします。

2.パスワード履歴

pwdInHistory: 3に設定したので、3つの履歴を保持する

3.ユーザー自身のパスワード変更

4.過去のパスワードは利用できない

5.パスワード文字数のチェック

6.初回パスワード変更

パスワード有効期限は時間がかかるので省略します。ご自身で確認してください。

これでパスワードポリシーの確認は完了です。

最後にLDAP用のGUIツールを紹介します。

次回もお楽しみに!!

2013-08-10 22:07

nice!(58)

コメント(6)

トラックバック(0)

共通テーマ:パソコン・インターネット

ご訪問いただきありがとうございます。

残念ながら、爺さんには英語交じりのIT用語はちんぷんかんぷん。わかりません。niceを付けた人たちみんな本当に理解しているのでしょうか?

歳の差を感じるなあ。

by 暁烏 英(あけがらす ひで) (2013-08-11 13:50)

暁烏 英(あけがらす ひで)さん、nice!&コメントありがとうございます。

nice!は訪問したしるし程度で気軽にしていただいていいと思います。

これからもよろしくお願いします。

by assimane (2013-08-11 15:20)

Ldapの設定はやったことないですけど、パスワードポリシー等も結構細かく設定できるんですね。

文字数、履歴、パスワードロックなどはできるのがわかったのですが、文字種別(英大文字、小文字、数字、記号)などの縛りは入れられるのですか?

たとえば、文字種としてすべてを含めている必要があるなど。

by hiro (2013-08-11 15:47)

hiroさん、いつもnice!&コメントありがとうございます。

文字種に関するパスワードポリシーはありませんね。

一般的に製品化されているものであれば、文字種や辞書、特定文字の禁止などきめ細かい設定が可能ですが、OSSなんでそういうところはまだまだって感じですね。

ただ、オーバレイで実現されているので、ppolicy.cに簡単に実装できると思いますよ。

by assimane (2013-08-11 16:55)

はじめまして。

LPICレベル3の勉強をしていたらこちらのサイトにたどり着きました。

参考にさせていただきます。ありがとうございます。

by のぶ (2013-10-09 15:39)

のぶさん、コメントありがとうございます。

LPICレベル3にこのサイトがどれだけ役に立つかわかりませんが、参考になれば幸いです。

ただ、僕のサイトが完璧でもありませんから、違っていても文句、クレームはなしでお願いしますね。

by assimane (2013-10-09 20:32)